近日,360網站安全檢測平台獨家發現齊博CMS V7(原PHP168 v系列)建站系統存在SQL注入漏洞(0day),黑客可利用此漏洞入侵網站服務器,竊取網站數據甚至完全控制服務器。

近日,360網站安全檢測平台獨家發現齊博CMS V7(原PHP168 v系列)建站系統存在SQL注入漏洞(0day),黑客可利用此漏洞入侵網站服務器,竊取網站數據甚至完全控制服務器。對此,360已於第一時間將漏洞信息通報廠商,並群發告警郵件提醒旗下用戶盡快下載最新補丁,360網站衛士也同時更新了防護規則。

360網站安全檢測平台服務網址:http://webscan.360.cn

齊博CMS建站系統是使用PHP語言開發的建站系統,因開源和可二次開放等特點為許多站長青睐。目前,齊博建站系統分為整站系統、B2B電子商務系統以及分類信息系統等多個版本。360此次發現的SQL注入漏洞存在於最新的齊博CMS V7整站系統中,所有使用此版本系統的網站都面臨可能致命的安全風險。

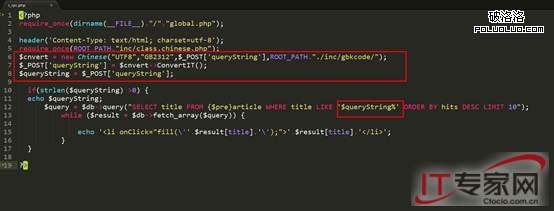

據360安全工程師分析,此次出現的SQL注入漏洞存在於/do/s_rpc.php文件中的$queryString變量中。黑客可利$queryString變量直接通過外部post傳入,並用Chinese類進行GB2312轉換帶入SQL語句,最終導致可繞過magic_quotes_gpc =On的限制閉合單引號,產生SQL注入漏洞。

圖1:黑客可通過$queryString變量實施SQL注入

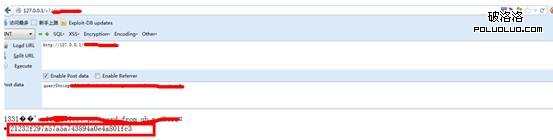

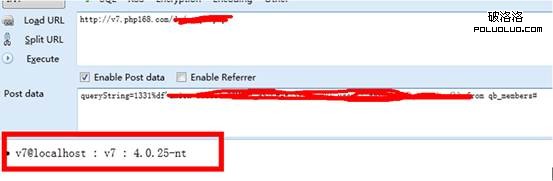

經過對齊博CMS V7官方DEMO站點進行測試發現,攻擊者可通過構造SQL語句查詢網站的MySQL數據庫版本,進行有針對性的攻擊,最終“拖庫”竊取網站數據,或植入後門控制服務器。

圖2:CMS V7官方的DEMO站點測試結果

圖3:構造SQL語句查詢網站的MySQL數據庫版本

由於該漏洞影響廣泛,360網站安全工程師強烈建議用戶立即打補丁,或按照360提供的解決方案手動修復這一高危漏洞,防止SQL注入攻擊。同時推薦用戶使用360網站衛士,保護網站免遭各類網絡攻擊。

齊博官方修復補丁下載地址:http://bbs.qibosoft.com/read-forum-tid-411258.htm

360提供的手動解決方案:

打開/do/s_rpc.php 文件,查找如下代碼:

if(strlen($queryString) 》0)

在上面加入如下一行代碼:

$queryString = addslashes($queryString);

注:相關網站建設技巧閱讀請移步到建站教程頻道。

收藏本文